Au début de la mondialisation néo-libérale et des délocalisations massives vers la Chine qui s'en sont suivies, les Occidentaux ont commis 2 erreurs d'appréciation majeures.

Tout d'abord, ils ont cru que la Chine se bornerait à être "l'atelier du monde", en restant centrée sur l'industrie manufacturière. En réalité, grâce aux transfert de technologies réalisés par les multinationales occidentales et à la possibilité pour les Chinois d'observer de près les méthodes de production dernier cri, la Chine a rapidement rejoint le niveau technologique des pays occidentaux et s'est mise à produire des produits hautement technologiques, notamment dans le domaine de l'électronique et du numérique. Mais grâce à son enrichissement et aux actions bien pensées et bien coordonnées d'un état très interventionniste (contrairement aux gouvernements occidentaux qui ont abandonné toute politique industrielle en laissant le champ libre à leurs multinationales), la Chine a remarquablement développé sa recherche scientifique et technologique. Elle est désormais sur le point de dépasser les pays occidentaux. Il ne se passe plus un mois sans que soient annoncés des réalisations où la Chine est à l'avant-garde de la technologie. Ainsi, le super-calculateur le plus puissant du monde a longtemps été américain, il est désormais chinois. La Chine vient aussi de lancer le premier satellite quantique. Dans le domaine militaire, elle a aussi mis au point un missile intercontinental hypersonique.

La deuxième énorme erreur des Occidentaux a été de croire que le développement économique et l'accroissement des échanges amènerait la Chine à "libéraliser" son régime, avec à la fois plus de "démocratie", une conversion au néo-libéralisme, et une intégration (ou plutôt une soumission) aux réseaux d'influence du pouvoir mondial réel.

En réalité, la Chine n'est pas aux avant-postes du futur uniquement dans le domaine technologique. Elle l'est aussi dans le domaine politique. Ce n'est pas la Chine qui est appelée à adopter le modèle occidental, mais plutôt l'Occident qui va tendre à adopter le modèle politique chinois. Car celui-ci est la démonstration qu'un régime non démocratique est parfaitement compatible avec une société de consommation et "l'économie de marché", contrairement à ce qu'ont toujours cru les "experts" et intellectuels occidentaux.

Le régime des pays occidentaux est déjà en train de se rapprocher du modèle chinois. La démocratie y est de plus en plus relative, la surveillance des citoyens par l'état est de plus en plus développée et omniprésente, et les éventuelles manifestations sont de plus en plus violemment réprimées par une police de plus en plus militarisée. Certes, il y a encore des élections pour la forme, mais aucun des candidats ayant une chance d'être élu (c'est à dire disposant des financements et des réseaux nécessaires) ne représente les aspirations des citoyens. Et quel quels soient les candidats élus, ils appliqueront au final la même politique, celle élaborée en amont par le pouvoir économique et financier, La "démocratie" occidentale n'a jamais autant été une oligarchie, où le pouvoir est exercé par des personnes cooptées au sein d'une élite qui concentre à la fois le pouvoir et les richesses. Exactement comme en Chine où les dirigeants sont renouvelés à peu près au même rythme que dans les pays occidentaux mais sans être élus, coopté au sein d'une élite politique, celle des dirigeants d'un Parti unique.

Il est de plus en plus probable que la société future sera quelque part entre le "meilleur des mondes" d'Huxley et "1984" d'Orwell. Une dictature, mais "moderne", hautement technologique, et où le citoyen moyen n'aura pas conscience d'être dans une prison ni d'être un esclave. Mais où ceux qui ne s'intégreront pas au système seront impitoyablement éliminés.

Là encore, la Chine vient d'ouvrir la voie, cette fois pour le totalitarisme du futur...

Le mois dernier, le régime à décidé l'instauration d'un système de notation de chaque citoyen, avec une évaluation des comportements quotidiens par l'attribution de bons ou de mauvais points grâce à la surveillance électronique et au "big data", c'est à dire l'exploitation de l'ensemble des données administratives ou personnelles. Ainsi, des infractions routières, dire du mal du Parti, adhérer à une religion jugée indésirable, ou délaisser ses parents âgés rapporteront des mauvais points qui diminueront les avantages ou allocations attribuées par l'état, ou qui réduiront l'accès aux meilleurs emplois. Inversement, les bons points permettront d'obtenir plus facilement un crédit, d'inscrire ses enfants aux meilleurs écoles, etc.

En ajoutant à cela une sélection génétique des naissances, domaine dans lequel la Chine est également pionnière (n'ayant pas eu à s'encombrer de contraintes éthiques), nous obtenons le parfait "meilleur des mondes"...

Plus d'infos:

http://dailygeekshow.com/chine-note-citoyens/

http://www.latribune.fr/economie/international/chine-le-big-data-pour-noter-les-citoyens-et-sanctionner-les-deviants-610374.html

Tout d'abord, ils ont cru que la Chine se bornerait à être "l'atelier du monde", en restant centrée sur l'industrie manufacturière. En réalité, grâce aux transfert de technologies réalisés par les multinationales occidentales et à la possibilité pour les Chinois d'observer de près les méthodes de production dernier cri, la Chine a rapidement rejoint le niveau technologique des pays occidentaux et s'est mise à produire des produits hautement technologiques, notamment dans le domaine de l'électronique et du numérique. Mais grâce à son enrichissement et aux actions bien pensées et bien coordonnées d'un état très interventionniste (contrairement aux gouvernements occidentaux qui ont abandonné toute politique industrielle en laissant le champ libre à leurs multinationales), la Chine a remarquablement développé sa recherche scientifique et technologique. Elle est désormais sur le point de dépasser les pays occidentaux. Il ne se passe plus un mois sans que soient annoncés des réalisations où la Chine est à l'avant-garde de la technologie. Ainsi, le super-calculateur le plus puissant du monde a longtemps été américain, il est désormais chinois. La Chine vient aussi de lancer le premier satellite quantique. Dans le domaine militaire, elle a aussi mis au point un missile intercontinental hypersonique.

La deuxième énorme erreur des Occidentaux a été de croire que le développement économique et l'accroissement des échanges amènerait la Chine à "libéraliser" son régime, avec à la fois plus de "démocratie", une conversion au néo-libéralisme, et une intégration (ou plutôt une soumission) aux réseaux d'influence du pouvoir mondial réel.

En réalité, la Chine n'est pas aux avant-postes du futur uniquement dans le domaine technologique. Elle l'est aussi dans le domaine politique. Ce n'est pas la Chine qui est appelée à adopter le modèle occidental, mais plutôt l'Occident qui va tendre à adopter le modèle politique chinois. Car celui-ci est la démonstration qu'un régime non démocratique est parfaitement compatible avec une société de consommation et "l'économie de marché", contrairement à ce qu'ont toujours cru les "experts" et intellectuels occidentaux.

Le régime des pays occidentaux est déjà en train de se rapprocher du modèle chinois. La démocratie y est de plus en plus relative, la surveillance des citoyens par l'état est de plus en plus développée et omniprésente, et les éventuelles manifestations sont de plus en plus violemment réprimées par une police de plus en plus militarisée. Certes, il y a encore des élections pour la forme, mais aucun des candidats ayant une chance d'être élu (c'est à dire disposant des financements et des réseaux nécessaires) ne représente les aspirations des citoyens. Et quel quels soient les candidats élus, ils appliqueront au final la même politique, celle élaborée en amont par le pouvoir économique et financier, La "démocratie" occidentale n'a jamais autant été une oligarchie, où le pouvoir est exercé par des personnes cooptées au sein d'une élite qui concentre à la fois le pouvoir et les richesses. Exactement comme en Chine où les dirigeants sont renouvelés à peu près au même rythme que dans les pays occidentaux mais sans être élus, coopté au sein d'une élite politique, celle des dirigeants d'un Parti unique.

Il est de plus en plus probable que la société future sera quelque part entre le "meilleur des mondes" d'Huxley et "1984" d'Orwell. Une dictature, mais "moderne", hautement technologique, et où le citoyen moyen n'aura pas conscience d'être dans une prison ni d'être un esclave. Mais où ceux qui ne s'intégreront pas au système seront impitoyablement éliminés.

Là encore, la Chine vient d'ouvrir la voie, cette fois pour le totalitarisme du futur...

Le mois dernier, le régime à décidé l'instauration d'un système de notation de chaque citoyen, avec une évaluation des comportements quotidiens par l'attribution de bons ou de mauvais points grâce à la surveillance électronique et au "big data", c'est à dire l'exploitation de l'ensemble des données administratives ou personnelles. Ainsi, des infractions routières, dire du mal du Parti, adhérer à une religion jugée indésirable, ou délaisser ses parents âgés rapporteront des mauvais points qui diminueront les avantages ou allocations attribuées par l'état, ou qui réduiront l'accès aux meilleurs emplois. Inversement, les bons points permettront d'obtenir plus facilement un crédit, d'inscrire ses enfants aux meilleurs écoles, etc.

En ajoutant à cela une sélection génétique des naissances, domaine dans lequel la Chine est également pionnière (n'ayant pas eu à s'encombrer de contraintes éthiques), nous obtenons le parfait "meilleur des mondes"...

Plus d'infos:

http://dailygeekshow.com/chine-note-citoyens/

http://www.latribune.fr/economie/international/chine-le-big-data-pour-noter-les-citoyens-et-sanctionner-les-deviants-610374.html

1 commentaire

1 commentaire

Dans "Une brève histoire de l'avenir", Jacques Attali écrit: "Vers 2050, (...) de nouveaux objets de consommation majeurs apparaitront, que je nomme des surveilleurs, permettant de mesurer et contrôler la conformité aux normes. (...) La transparence deviendra une obligation; quiconque ne voudra pas faire connaitre ses appartenances, ses moeurs ou son état de santé sera à priori suspect. (...) Des compagnies d'assurances, devenues régulateurs du monde, y fixeront les normes auxquelles devront se plier les états, les entreprises et les particuliers."

En fait ce Big Brother privé commence déjà à devenir réalité.

La présence d'un identificateur biométrique sur l'iPhone sorti en 2013 n'a finalement pas fait réagir grand monde. C'était pourtant la première pierre de cette surveillance qui va s'immiscer au coeur de notre vie de tous les jours.

Le nouvel iPhone 6 qui sortira le 19 septembre 2014 ajoutera à cet identificateur une application appelée "Health" qui sera intégrée à iOS 8. Elle enregistrera le nombre de kilomètres de marche ou de course à pied parcourus dans la journée, et l'utilisateur sera invité à informer Health à chaque fois qu'il boit un café ou un verre d'alcool. En retour, il pourra être alerté que la dose de caféine qu'il a déjà avalé est déjà élevée et que davantage risque d'altérer son sommeil, ou bien qu'il n'a pas fait assez d'exercice, etc.

Le nouvel iPhone 6 qui sortira le 19 septembre 2014 ajoutera à cet identificateur une application appelée "Health" qui sera intégrée à iOS 8. Elle enregistrera le nombre de kilomètres de marche ou de course à pied parcourus dans la journée, et l'utilisateur sera invité à informer Health à chaque fois qu'il boit un café ou un verre d'alcool. En retour, il pourra être alerté que la dose de caféine qu'il a déjà avalé est déjà élevée et que davantage risque d'altérer son sommeil, ou bien qu'il n'a pas fait assez d'exercice, etc.

Pour l'instant, les informations sont données volontairement par l'utilisateur mais bientôt, les objets connectés portatifs comme les smartphones ou les montres intelligentes (comme la iWatch en préparation chez Apple ou la Galaxy Gear de Samsung) seront capables de mesurer le temps de sommeil, le rythme cardiaque, la pression sanguine, le taux d'oxygène dans le sang, le taux de sucre, de caféine, d'alcool ou de nicotine, le tout mémorisé et envoyé dans le "cloud".

Ces données intéresseront au plus haut point les compagnies d'assurance santé qui seront à même de faire payer plus cher ou refuser de rembourser ceux qui auront mangé trop gras, qui auront trop bu ou trop fumé, qui n'auront pas assez dormi, ou ceux qui n'auront pas fait au moins une demi-heure de marche ou de footing par jour. Et les firmes qui centraliseront ces données pourraient bien gagner beaucoup d'argent en les vendant aux assureurs.

Ne croyez pas que c'est de la science-fiction. Selon l'agence Bloomberg, Apple a approché deux grandes compagnies privées d'assurance santé aux Etats-Unis pour voir comment leurs contrats d'assurance pourraient évoluer en s'associant à Apple pour utiliser les données médicales réunies dans Health.

Plus d'infos: Apple approche les mutuelles pour divulguer le comportement des assurés

En fait ce Big Brother privé commence déjà à devenir réalité.

La présence d'un identificateur biométrique sur l'iPhone sorti en 2013 n'a finalement pas fait réagir grand monde. C'était pourtant la première pierre de cette surveillance qui va s'immiscer au coeur de notre vie de tous les jours.

Le nouvel iPhone 6 qui sortira le 19 septembre 2014 ajoutera à cet identificateur une application appelée "Health" qui sera intégrée à iOS 8. Elle enregistrera le nombre de kilomètres de marche ou de course à pied parcourus dans la journée, et l'utilisateur sera invité à informer Health à chaque fois qu'il boit un café ou un verre d'alcool. En retour, il pourra être alerté que la dose de caféine qu'il a déjà avalé est déjà élevée et que davantage risque d'altérer son sommeil, ou bien qu'il n'a pas fait assez d'exercice, etc.

Le nouvel iPhone 6 qui sortira le 19 septembre 2014 ajoutera à cet identificateur une application appelée "Health" qui sera intégrée à iOS 8. Elle enregistrera le nombre de kilomètres de marche ou de course à pied parcourus dans la journée, et l'utilisateur sera invité à informer Health à chaque fois qu'il boit un café ou un verre d'alcool. En retour, il pourra être alerté que la dose de caféine qu'il a déjà avalé est déjà élevée et que davantage risque d'altérer son sommeil, ou bien qu'il n'a pas fait assez d'exercice, etc.Pour l'instant, les informations sont données volontairement par l'utilisateur mais bientôt, les objets connectés portatifs comme les smartphones ou les montres intelligentes (comme la iWatch en préparation chez Apple ou la Galaxy Gear de Samsung) seront capables de mesurer le temps de sommeil, le rythme cardiaque, la pression sanguine, le taux d'oxygène dans le sang, le taux de sucre, de caféine, d'alcool ou de nicotine, le tout mémorisé et envoyé dans le "cloud".

Ces données intéresseront au plus haut point les compagnies d'assurance santé qui seront à même de faire payer plus cher ou refuser de rembourser ceux qui auront mangé trop gras, qui auront trop bu ou trop fumé, qui n'auront pas assez dormi, ou ceux qui n'auront pas fait au moins une demi-heure de marche ou de footing par jour. Et les firmes qui centraliseront ces données pourraient bien gagner beaucoup d'argent en les vendant aux assureurs.

Ne croyez pas que c'est de la science-fiction. Selon l'agence Bloomberg, Apple a approché deux grandes compagnies privées d'assurance santé aux Etats-Unis pour voir comment leurs contrats d'assurance pourraient évoluer en s'associant à Apple pour utiliser les données médicales réunies dans Health.

Plus d'infos: Apple approche les mutuelles pour divulguer le comportement des assurés

1 commentaire

1 commentaire source: leplus.nouvelobs.com

source: leplus.nouvelobs.comToute la population française de plus de 15 ans sera fichée et biométrisée... Pour une identité mieux protégée et une vie simplifiée, a expliqué Claude Guéant : bienvenue chez Big Brother.

Jeudi a commencé et s'est terminée, à l'Assemblée nationale, la discussion de la proposition de loi relative à la protection de l'identité, visant à instaurer des cartes d'identité à puces. Elle a précédemment été adoptée par le Sénat en première lecture fin mai. Et par l'Assemblée Nationale jeudi. Tranquillement, et dans l'indifférence générale. 11 députés (ONZE) étaient présents. La protection de l'identité taraude le député.

De quoi s'agit-il ? Du fichage de toute la population française de plus de 15 ans. Le tout, présenté par notre ministre de l'Intérieur préféré. Prétexte : l'usurpation d'identité. Méthode : la carte d'identité biométrique, et la centralisation des données dans un grand fichier.

Pourquoi des cartes d'identité à puces ? Attention, c'est que l'heure est grave. Claude Guéant commence son discours avec des chiffres impressionnants : 200.000 victimes par an, plus que les cambriolages et les vols d'automobiles. Et 80.000 usurpations d'identité annuelles. Bon, on discute parfois des chiffres, admet Claude, mais une chose est sûre : ça coûte cher.

Et ça n'est pas tout (qu'on ne les accuse pas de ne penser qu'aux sous) : la fraude est en plus un traumatisme pour la victime (anecdote à l'appui).

Alors, 200.000 cas par an, et ça coûte cher, et les victimes sont traumatisées. Mais que fait le gouvernement ?

Eh bien justement, il biométrise la carte d'identité, bonnes gens.

Claude Guéant a donc présenté la "puce régalienne" et la "puce de services dématérialisés" facultative, LA solution au drame de l'usurpation d'identité. Son discours à l'Assemblée fut prononcé en langue de bois administrative ordinaire, avant de virer au slogan publicitaire : "Deux composants", chanta-t-il aux 11 députés qui avaient fait le déplacement, "pour une identité mieux protégée et une vie simplifiée". Il manque une petite musique façon touloulou, comme à la RATP, et le petit logo façon Conseil Général.

Il y aura, selon le projet, deux puces dans les cartes d'identité numérique. Deux.

La première puce est dite "régalienne", et contiendra les informations suivantes : nom de famille et d'usage, prénoms, sexe, date et lieu de naissance, domicile, taille et couleur des yeux, empreintes digitales (huit doigts) et photographie d'identité. Toutes ces informations seront fichées dans un banque de données centralisée. Comme celles du passeport.

Régalienne, ça sonne rassurant. "Il faudra donner les empreintes de huit de ses doigts par la technique des empreintes roulées et non pas posées. Elle est très différente de celle de l’empreinte posée car c’est une technique criminologique. Nous ne sommes plus alors dans une démarche de reconnaissance d’identité, mais dans la logique d’un fichier de recherches criminelles. Il y a eu un glissement. " (Serge Blisko)

Le caractère policier et totalitaire de cette mesure est naturellement accablant, puisque (il faut écouter les débats) une simple empreinte permettra de retrouver l'identité d'une personne.

Mieux, la possibilité de reconnaissance faciale des individus, en couplant les dispositifs de surveillance vidéo et les infos des données biométriques, se profile à l'horizon.

Pour la députée SRC Delphine Batho, c'est clair : "Le véritable objectif de ce texte, c'est le fichage biométrique de la totalité de la population à des fins de lutte contre la délinquance". Sandrine Mazetier (députée SRC) partage son point de vue. "Ce texte a clairement un objectif policier. (...) Il semble totalement disproportionné de mettre en place un fichage généralisé de la population française pour lutter contre 15.000 faits d'usurpation d'identité constatés par la police."

Mais ça n'est pas tout : dans cette carte d'identité officielle, il y aura aussi une puce "de services", optionnelle, rendant possible l'enregistrement "de données permettant à son titulaire de s'identifier sur les réseaux de communication électroniques et de mettre en œuvre sa signature électronique".

Qu'est-ce qu'un dispositif permettant d'effectuer des achats vient faire sur une carte d'identité ? Comment le ministère de l'Intérieur peut-il prêter la main à des dispositifs commerciaux ? Le procédé, au delà de ses applications policières, fait frémir : les citoyens deviennent avant tout des consommateurs, et le Ministère de l'Intérieur se reconnaît une fonction de garantie des transactions commerciales.

La cœxistence, dans une seule pièce d'identité, de dispositifs de fichage de la population et de sécurisation des moyens de paiements, ouvre la porte sur un avenir terrifiant : une société totalitaire de consommateurs, fichés, fliqués, recensés, surveillés.

Et c’est ce dispositif qui a été voté jeudi, par 11 députés présents, en catimini, dans l’indifférence générale. "Pour une identité mieux protégée et une vie simplifiée".

Par Hélène Pagès

Jeudi a commencé et s'est terminée, à l'Assemblée nationale, la discussion de la proposition de loi relative à la protection de l'identité, visant à instaurer des cartes d'identité à puces. Elle a précédemment été adoptée par le Sénat en première lecture fin mai. Et par l'Assemblée Nationale jeudi. Tranquillement, et dans l'indifférence générale. 11 députés (ONZE) étaient présents. La protection de l'identité taraude le député.

De quoi s'agit-il ? Du fichage de toute la population française de plus de 15 ans. Le tout, présenté par notre ministre de l'Intérieur préféré. Prétexte : l'usurpation d'identité. Méthode : la carte d'identité biométrique, et la centralisation des données dans un grand fichier.

Pourquoi des cartes d'identité à puces ? Attention, c'est que l'heure est grave. Claude Guéant commence son discours avec des chiffres impressionnants : 200.000 victimes par an, plus que les cambriolages et les vols d'automobiles. Et 80.000 usurpations d'identité annuelles. Bon, on discute parfois des chiffres, admet Claude, mais une chose est sûre : ça coûte cher.

Et ça n'est pas tout (qu'on ne les accuse pas de ne penser qu'aux sous) : la fraude est en plus un traumatisme pour la victime (anecdote à l'appui).

Alors, 200.000 cas par an, et ça coûte cher, et les victimes sont traumatisées. Mais que fait le gouvernement ?

Eh bien justement, il biométrise la carte d'identité, bonnes gens.

Claude Guéant a donc présenté la "puce régalienne" et la "puce de services dématérialisés" facultative, LA solution au drame de l'usurpation d'identité. Son discours à l'Assemblée fut prononcé en langue de bois administrative ordinaire, avant de virer au slogan publicitaire : "Deux composants", chanta-t-il aux 11 députés qui avaient fait le déplacement, "pour une identité mieux protégée et une vie simplifiée". Il manque une petite musique façon touloulou, comme à la RATP, et le petit logo façon Conseil Général.

Il y aura, selon le projet, deux puces dans les cartes d'identité numérique. Deux.

La première puce est dite "régalienne", et contiendra les informations suivantes : nom de famille et d'usage, prénoms, sexe, date et lieu de naissance, domicile, taille et couleur des yeux, empreintes digitales (huit doigts) et photographie d'identité. Toutes ces informations seront fichées dans un banque de données centralisée. Comme celles du passeport.

Régalienne, ça sonne rassurant. "Il faudra donner les empreintes de huit de ses doigts par la technique des empreintes roulées et non pas posées. Elle est très différente de celle de l’empreinte posée car c’est une technique criminologique. Nous ne sommes plus alors dans une démarche de reconnaissance d’identité, mais dans la logique d’un fichier de recherches criminelles. Il y a eu un glissement. " (Serge Blisko)

Le caractère policier et totalitaire de cette mesure est naturellement accablant, puisque (il faut écouter les débats) une simple empreinte permettra de retrouver l'identité d'une personne.

Mieux, la possibilité de reconnaissance faciale des individus, en couplant les dispositifs de surveillance vidéo et les infos des données biométriques, se profile à l'horizon.

Pour la députée SRC Delphine Batho, c'est clair : "Le véritable objectif de ce texte, c'est le fichage biométrique de la totalité de la population à des fins de lutte contre la délinquance". Sandrine Mazetier (députée SRC) partage son point de vue. "Ce texte a clairement un objectif policier. (...) Il semble totalement disproportionné de mettre en place un fichage généralisé de la population française pour lutter contre 15.000 faits d'usurpation d'identité constatés par la police."

Mais ça n'est pas tout : dans cette carte d'identité officielle, il y aura aussi une puce "de services", optionnelle, rendant possible l'enregistrement "de données permettant à son titulaire de s'identifier sur les réseaux de communication électroniques et de mettre en œuvre sa signature électronique".

Qu'est-ce qu'un dispositif permettant d'effectuer des achats vient faire sur une carte d'identité ? Comment le ministère de l'Intérieur peut-il prêter la main à des dispositifs commerciaux ? Le procédé, au delà de ses applications policières, fait frémir : les citoyens deviennent avant tout des consommateurs, et le Ministère de l'Intérieur se reconnaît une fonction de garantie des transactions commerciales.

La cœxistence, dans une seule pièce d'identité, de dispositifs de fichage de la population et de sécurisation des moyens de paiements, ouvre la porte sur un avenir terrifiant : une société totalitaire de consommateurs, fichés, fliqués, recensés, surveillés.

Et c’est ce dispositif qui a été voté jeudi, par 11 députés présents, en catimini, dans l’indifférence générale. "Pour une identité mieux protégée et une vie simplifiée".

Par Hélène Pagès

3 commentaires

3 commentaires source: operationleakspin.wordpress.com

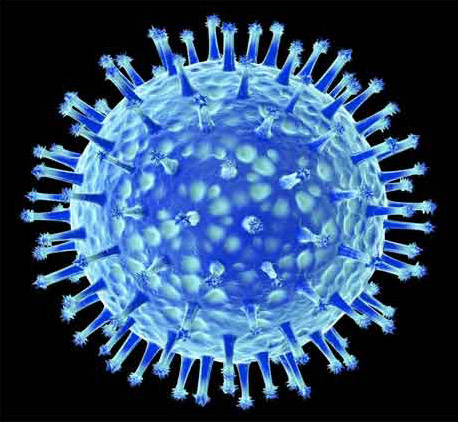

source: operationleakspin.wordpress.comREMOTE CONTROL SYSTEM : Un Trojan développé par Hacking Team au service des gouvernements.

Comme vous le savez, le 1er décembre dernier, Wikileaks a entamé la publication d’une base de données de centaines de documents venant de près de 160 entreprises de renseignement de l’industrie de la surveillance de masse existant dans plus de 25 pays occidentaux (310 documents sont déjà disponibles sur le site de Wikileaks). Les dossiers du « monde sous surveillance » où « Spyfiles », publiés par Wikileaks ont montré que ces technologies d’espionnage ont été vendu à des régimes dictatoriaux, comme celui de Mubarak en Égypte, El Khadafi en Libye et de Bashar El Assad en Syrie et utilisé contre plusieurs opposants politiques lors des récentes révolutions, ces mêmes technologies sont utilisés par plusieurs agences de renseignements occidentales contre leurs propres peuples.

Certaines sociétés comme la société américaine SS8, la société française Vupen et la société italienne Hacking Team ont développé des virus de type Trojan capable de prendre le contrôle à distance des ordinateurs personnels et mêmes des téléphones portables.

Digne de son nom, Hacking Team, fondée en 2003 par David Vincenzetti et Valeriano Bedeschi et localisé à Milan en Italie, regroupe aujourd’hui un groupe de 35 professionnels chargés du développement des outils de sécurité offensive, utilisés par plusieurs gouvernements et sociétés à travers le monde.

Les documents « SpyFiles » n° 31, 147 et 287 publiés récemment par Wikileaks, nous présentent le logiciel malveillant « SYSTEME DE CONTROLE A DISTANCE » « REMOTE CONTROL SYSTEM (RCS) », un virus développé par la société italienne Hacking Team, ce Trojan est capable d’infecter et de contrôler plusieurs centaines de milliers cibles à la fois et par plusieurs méthodes, il est furtif, « Untraceable » et assure la collecte d’une variété d’informations importante des systèmes infectés

Desktop Edition

Mobile Edition

Source et suite : ici

5 commentaires

5 commentaires

16.09.2023 - 06h34

16.09.2023 - 06h34